| Préparer le NAS Synology | |||||||||||||||

Conventions |

|||||||||||||||

| Nous considérons que le réseau local est configuré comme suit : | |||||||||||||||

|

|||||||||||||||

|

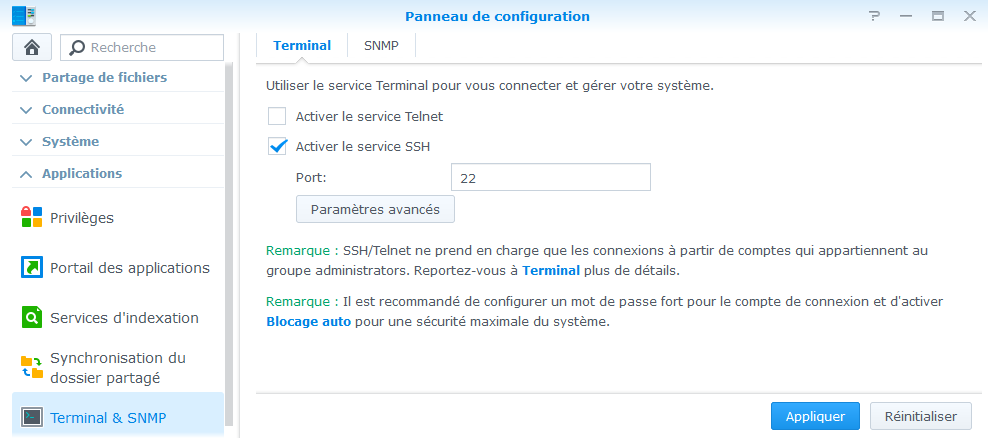

Assurez-vous que SSH est bien activé dans Terminal & SNMP  |

|||||||||||||||

|

Activez le service rsync depuis Panneau de configuration / Services de fichiers / rsync  |

|||||||||||||||

|

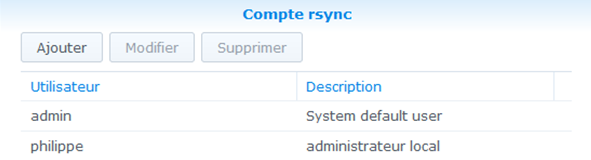

Dans Modifier le compte rsync ajoutez l’utilisateur et saisissez deux fois son mot de passe  Dans cet exemple les transferts s'effecturont vers /volume1/homes/philippe/ |

|||||||||||||||

| Générer les clé publique et privée SSH | |||||||||||||||

Connectez-vous en tant que root sur le serveur Linux |

|||||||||||||||

Générez les clés RSA |

|||||||||||||||

|

|||||||||||||||

| La procédure a créé les fichiers /root/.ssh/id_rsa et /root/.ssh/id_rsa.pub |

|||||||||||||||

Initiez une connexion SSH vers le Synology |

|||||||||||||||

| ssh <utilisateur>@192.168.1.253 | |||||||||||||||

Créez le répertoire approprié et copiez-y le fichier id_rsa.pub sous le nom de authorized_keys |

|||||||||||||||

|

mkdir /volume1/homes/<utilisateur>/.ssh scp /root/.ssh/id_rsa.pub <utilisateur>@192.168.1.253:/volume1/homes/<utilisateur>/.ssh/authorized_keys |

|||||||||||||||

|

Désormais le compte root peut se connecter en ssh et sans mot de passe au compte <utilisateur> du Synology. Il en va de même pour les transferts avec rsync ou toute autre opération exécutée en SSH avec le compte root. Notez que le fichier authorized_keys peut contenir autant de clés publiques que de comptes si nécessaire. |

|||||||||||||||

|

Testez le fonctionnement de rsync |

|||||||||||||||

|

rsync -r /var/www/html/repertoire_test <utilisateur>@192.168.1.253:backup/ |

|||||||||||||||

|

Exemple de copie du répertoire /var/www/html/repertoire_test vers 192.168.1.253/homes/<utilisateur>/backup/ Le répertoire de destination backup/ sera automatiquement créé. Utilisez l’option -r pour une récursivité sur les dossiers. Contrairement à la commande scp, rsync réalise une sychronisation et se trouve donc particulièrement adapté aux sauvegardes. |

|||||||||||||||

Si vous obtenez ce message d’erreur : |

|||||||||||||||

|

Unable to negotiate with 192.168.1.253 port 22: no matching cipher found. Their offer: aes128-cbc,3des-cbc,aes192-cbc,aes256-cbc |

|||||||||||||||

| Editez le fichier suivant et ajoutez la ligne indiquée |

|||||||||||||||

|

nano /root/.ssh/config Ciphers aes256-ctr,aes128-cbc,3des-cbc,aes192-cbc,aes256-cbc |

|||||||||||||||